Обеспечение информационной безопасности государственного и муниципального управления кем работать

Обновлено: 01.05.2024

Специальность информационная безопасность не самая лёгкая, но достаточно востребованная. Профессионалы в этой сфере работают в государственных учреждениях, банках, на предприятиях среднего и крупного бизнеса и в других сферах, где есть опасность взлома. Они занимаются созданием и проверкой существующих систем, и её усовершенствованием, анализируют существующие риски взлома.

Кто такой специалист по безопасности данных

Профессионалы в сфере защиты данных решают разные задачи. Перечислим основные направления:

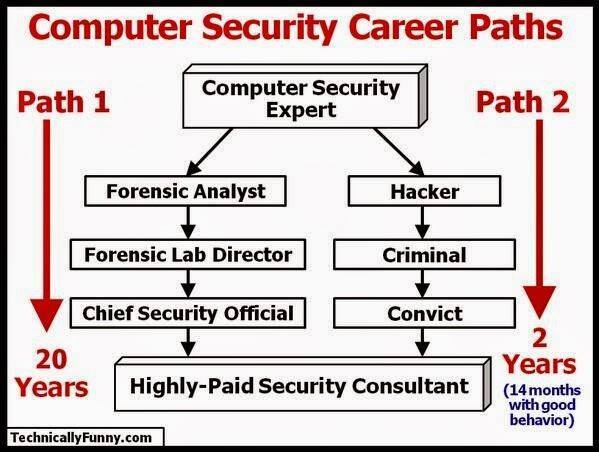

- Пентестеры, или этичные хакеры занимаются проверкой безопасности существующих информационных систем и поиском уязвимостей, которыми могут воспользоваться злоумышленники. Они могут работать как в какой-либо фирме и работают на основании заключённых договоров между компаниями или в таких программах как Bug Bounty (в этом случае фирма объявляет награду за найденную уязвимость).

- Специалисты занимающиеся разработкой, созданием и управлением систем. Они знают все уязвимости в сетях и операционных системах и создают системы в которых закрыты все лазейки для проникновения.

- Специалисты по защите приложений проверяют архитектуру и исходный код приложения на безопасность. Они ищут возможности для проникновения внутрь, например, взломать сайт с помощью SQL инъекции и предотвращают их.

Предложенное деление весьма условно, и специалист, в маленькой компании, может заниматься всеми перечисленными выше заданиями.

Чем занимаются работники

Профессионалы в сфере защиты данных занимаются решением следующих задач:

- Проводить тестирование системы безопасности компании на проникновение. Для чего разработать план проведения атаки и провести её.

- Устанавливать и настраивать инструменты для проведения автоматического мониторинга корпоративной системы.

- Проверять систему на взлом.

- Проверять информационную систему компании на наличие потенциальных уязвимостей.

- Определять потенциальные опасности, то есть кто, откуда и как может попытаться взломать вашу фирму.

- Разрабатывать планы действий по повышению безопасности.

- Внедрять необходимые мероприятия по повышению сохранности данных, например, настроить сетевые протоколы, автоматическую генерации паролей пользователей, написать и установить скрипты.

- Проверять разрабатываемое приложение на наличие уязвимостей в исходном коде и разработать рекомендации по их устранению.

- Проверять систему на попытки взлома и проанализировать кто атаковал, какими способами и чего достиг.

Более 90% уязвимостей и способов взлома известны, поэтому профессионалы редко встречаются с чем-то новым. Специалист по защите данных это не обязательно творческая профессия, обычно он берёт чеклист с известными уязвимостями и тестирует сеть своей компании, после чего устраняет найденные недостатки. После чего начинается новый цикл проверки.

Обучение на курсах

Основная проблема многих курсов в том, что они предлагают обучение только по одному направлению. Перечислим основные недостатки:

- Обучение только взлому. В этом случае вы получите много практических знаний по пентестингу, но работодателю больше нужны специалисту по разработке и внедрению систем защиты данных.

- Изучение только сетевых технологий. По сути это обучение сетевых администраторов. Это неплохая профессия, но существенно отличается от профессионала по защите. Системный администратор занимается поддержкой работоспособности компьютерной сети компании, а не защитой информации.

- На курсах дают много теории, но без объяснения как решать практические задачи. Здесь вы узнаете много полезной информации, например, об известных уязвимостях и особенностях проектирования систем. Но здесь вы не узнаете, как решать задачи, которые могут встретиться на практике.

На хороших курсах должны научить как спроектировать и внедрить систему защиты данных, проводить тестирование сети на наличие уязвимости, а также рассказать о существующей законодательной базе. Кроме этого полезно если в программе будет технический английский язык. В этом случае вам не придётся изучать такие темы как путешествия, покупки и другие, что позволит сократить время обучения языку.

Что нужно изучить самостоятельно, чтобы стать специалистом по защите информационной

При самостоятельном обучении рекомендуется обратить внимание в первую очередь на практику, а теорию изучать по мере необходимости. Просто запомнить список уязвимостей не нужно.

Также придётся научиться:

- Проводить аудит безопасности корпоративной сети и находить уязвимости.

- Настраивать защиту и проводить атаки на такие ресурсы.

- Работать с системами автоматического мониторинга безопасности.

На первоначальном этапе обучения знания английского языка не требуется, в крайнем случае можно воспользоваться переводчиком компании Google. Но для дальнейшего развития он вам потребуется, так как лучшая документация, литература, форумы есть только на английском языке.

Плюсы и минусы профессии

Работа специалиста по защите информации также, как и любая другая, имеет свои плюсы и минусы. Начнём с положительных моментов:

- На рынке труда такие специалисты нужны в больших количествах и востребованность со временем только растёт.

- Высокий уровень заработной платы.

- Интересная работа с возможностью знакомиться с самыми новыми технологиями, посещения семинаров, общения с другими специалистами в этой сфере.

Среди недостатков можно назвать:

- Повышенный уровень ответственности.

- В некоторых случаях возможны командировки.

Специалисты по защите информации работают на стыке двух направлений: IT и безопасности. Они трудятся в как в частных и государственных компаниях. В частных компаниях они предотвращают утечку коммерческих секретов, а в государственных они разрабатывают системы безопасности стратегических секретов, влияющих на обороноспособность страны.

Адрес поступления:

Ленинградский пр-т, д. 80, корпуса Е, Ж, Г.

Станция метро «Сокол», выход в центре зала на ул. Балтийская, далее пешком или на троллейбусе (№ 6, 43) до остановки «Институт Гидропроект» (1 остановка), у троллейбусного депо повернуть направо.

График работы приёмной комиссии:

Пн — Пт: 08:30 — 22:10;

Сб — Вс: 10:00 — 17:00.

Специалист по информационной безопасности — не самая простая, зато востребованная ИТ-профессия. Она пугает множеством терминов и своеобразных инструментов, хотя на деле доступна людям без технического бэкграунда. Изучив ИБ, вы будете работать с государственными корпорациями, банками, средним и крупным бизнесом, облачными сервисами и стартапами. Проще говоря, везде, где есть вероятность взлома.

В этой статье подробно рассказываем, кто такой специалист по информационной безопасности, чем он занимается, сколько зарабатывает и как им стать. Бонусом — подборка книг для знакомства с профессией.

Кто такой специалист по ИБ сейчас

Обычно под специалистом по информационной безопасности подразумевают человека, который может внедрить и поддерживать защиту от несанкционированного доступа. Настроить сеть, предусмотреть ошибки и потенциальные баги, развернуть и запустить технологии мониторинга подключений.

Но есть и более узкие специальности уже внутри сферы:

- Те, кто взламывает, и неважно, что именно, сети или программы. Их специализация — поиск ошибок и уязвимостей, этичный хакинг.

- Те, кто строит и поддерживает систему защиты. Именно этот вариант сейчас подразумевают работодатели, когда ищут специалистов по ИБ.

Специалист по информационной безопасности сейчас — этот тот, кто внедряет систему защиты в компанию и поддерживает её от попыток проникнуть извне.

Из-за неустоявшихся терминов есть небольшая путаница и в названиях вакансий — компании ищут специалистов по информационной безопасности, администраторов защиты, инженеров безопасности компьютерных сетей и другие названия, подразумевая одного и того же специалиста.

Чем занимаются специалисты по информационной безопасности

Главные задачи специалиста по ИБ — настраивать инструменты для защиты и мониторинга, писать скрипты для автоматизации процессов, время от времени проводить пентесты, чувствуя себя хакером. Следить за общими показателями системы и администрировать средства защиты информации.

Вот типичные задачи специалиста по ИБ:

- Изучить систему информационной безопасности в компании, разобраться, где есть явные уязвимости.

- Посмотреть общую ситуацию, узнать, кто в принципе может заинтересоваться взломом компании.

- Составить программу внедрения защиты. Решить, что исправлять сначала — например, настроить протоколы доступа, прописать скрипты защиты, настроить систему генерации паролей.

- Разобраться с продуктом — найти уязвимости в коде, составить техническое задание на устранение.

- Провести оценку системы защиты — провести согласованные атаки на сетевые ресурсы.

- Проанализировать мониторинг — узнать, кто интересовался системой, какими способами, как часто.

- Внедрить защиту для особо слабых узлов.

Условно, порядка 80–90% времени работы занимает защита от уже известных способов взлома. Еще 10% — это что-то новое, что ещё не прописали в методичках и документации.

Специалист по ИБ — это не всегда творческая профессия. Обычно наоборот, не нужно ничего выдумывать и изобретать велосипед. Специалист берёт готовый чеклист или инструкцию, а затем внедряет систему защиты. Тестирует её, находит баги, исправляет их. И затем новая итерация.

Как стать специалистом по ИБ

Путь в профессию специалиста по информационной безопасности похож на стандартный для ИТ — сначала курсы или самообучение, затем стажировка и перевод на полноценную работу.

Судя по отзывам инженеров на профессиональных площадках, для старта в профессии достаточно 9–12 месяцев, из которых полгода занимает обучение на курсах.

Нужен ли технический бэкграунд

Опыт работы в ИТ и программировании не нужен — это особая профессия на стыке системного администрирования, разработки и консалтинга. Конечно, если вы начинающий разработчик или инженер, будет проще — разбираться в общих принципах процессов в ИТ не придётся. Но ненамного, потому что в любом случае в ИБ есть масса своих тонкостей и технологий.

Идеальный план обучения в сфере ИБ — минимум теории и максимум практики. Просто изучить список популярных уязвимостей бесполезно, нужно попробовать внедрить защиту от них в рабочий продукт и столкнуться с ограничениями системы.

Нужен ли английский язык

На старте хорошее знание языка необязательно — достаточно понимать необходимый минимум, чтобы не потеряться в интерфейсе программы и читать документацию с Google-переводчиком.

Но затем в языке стоит потренироваться. Качественная литература, журналы, блоги и форумы по информационной безопасности в основном зарубежные, хорошие переводы на русский появляются не сразу. Чтобы быть постоянно «в теме», придется обращаться к первоисточникам.

Выбирая курсы обучения по ИБ, обратите внимание, включены ли в них занятия по техническому английскому языку. На таких занятиях вы не будете тратить время на отработку посторонних тем вроде отпуска, кулинарии или чего-то ещё, не имеющего отношения к ИТ. Вместо этого познакомитесь со специальной лексикой, которую используют в тестировании, разработке и чтении документации.

Что нужно знать для старта работы

Проблема многих курсов, которые готовят специалистов по информационной безопасности — акцент на одном из направлений сферы:

- Много теории. Например, на курсах рассказывают много про особенности проектирования, про возможные уязвимости, но нет практических заданий. Это плохо — важно, чтобы вы могли сразу попробовать атаковать или защищаться.

- Только сети — если посмотреть на структуру таких курсов, то окажется, что это учёба для системных администраторов. Ничего плохого в этой профессии нет, но она всё-таки отличается от специалиста по ИБ. Сисадмин настраивает сеть, заботится о работоспособности парка техники, даже настраивает процесс непрерывной интеграции продукта вместе с DevOps. Специалист по ИБ же во всех этих процессах участвует с точки зрения внедрения системы защиты. Это разные профессии.

- Только взлом — на таких курсах много практической информации, и это хорошо. Но не забывайте, что сейчас работодатель платит в основном за внедрение защиты, а не только за пентесты.

То есть и законам, и настройкам сети, и хакингу, и защите от взломов.

Стек навыков

Вот примерный список того, что нужно знать и уметь для старта:

- Настроить сетевой стек.

- Провести аудит системы, проанализировать, какое место уязвимое.

- Атаковать сетевые ресурсы популярными способами и настроить систему защиты от таких атак.

- Настроить систему мониторинга и систему предупреждения о проблемах.

- Учитывать человеческий фактор в построении защиты.

Стек инструментов

Вот что нужно попробовать ещё до устройства на работу стажёром:

- Linux — сделайте свою сборку, почитайте о популярных уязвимостях самой системы и внутренних программ.

- Windows — пригодится умение настраивать как пользовательские, так и серверные решения. Знать, как проводить атаки через обновления, подмену драйверов или служебных утилит.

- DLP — попробуйте популярные технологии защиты утечек данных. Проще говоря, это программы, которые умеют блокировать запись на флешку или отправку в соцсети или на почту определенных видов данных. Например, Sophos или McAfee DLP

- IDS — системы выявления сетевых атак. Такие инструменты, если их грамотно настроить, сообщат о срабатывании определённого правила. Например, попытки неавторизованного доступа или повышения прав определённого пользователя.

- SIEM — система, которая в реальном времени анализирует события в сетевых устройствах и реагирует при появлении настроенного правила. Проще говоря, смотрит, изменилось ли что-то в настройках, и если да — делает то, что придумал специалист по ИБ. Можно потрогать решения Splunk, IBM и LogRhythm.

- Kubernetes. Если вы умеете разворачивать кластер Kubernetes, работать с конфигурацией и сетевой безопасностью, то шансы устроиться стажером в любую облачную компанию повышаются в разы.

Для старта в карьере не обязательно знать все технологии на уровне профессионала. Достаточно иметь общее представление о системе, не теряться в настройках и документации. Если условно — нужно знать, «как» сделать, а не «что» сделать.

Сколько зарабатывают такие специалисты и насколько они востребованы

Средний заработок у специалистов по защите данных по данным «

Пример удалённой высокооплачиваемой вакансии

Что почитать по теме

Вот подборка литературы, которая поможет лучше разобраться со сферой информационной безопасности. Но читать её стоит параллельно с курсами — только на теории дойти до уровня стажёра не получится.

-

— шаблон/методичка для создания плана внедрения системы ИБ. Актуальна для крупных компаний и промышленных предприятий. Но даже если работаете в малом бизнесе — полезна для понимание общей картины создания защиты. — книга рассказывает о том, как построить процессы внедрения ИБ, не заставляя разработчиков и тестировщиков страдать. — подборка сценариев взлома для пентестеров от компании, которая зарабатывает на «белом» хакинге. — популярные методы взлома и защиты веб-страниц. — поможет разобраться в принципах работы и администрирования на Linux.

Где учиться на специалиста по ИБ

Получить структурированные знания можно на курсе «Специалист по информационной безопасности» в Нетологии.

В нашем блоге уже была статья про инфобез. Но Алексей Федин, ведущий инженер в этой отрасли, сказал, что она неправильная. Мы исправляемся и даём слово Алексею, который решил помочь разобраться в сфере и сделать то, что в ИТ любят больше всего: категоризировать, отсортировать, представить в виде списка и нарисовать схему. Документов и схем в интернете уже создано множество: попроще, посложнее, со связями отдельных элементов или без. Это мало помогает, а иногда и ещё больше запутывает. Основная наша аудитория — люди, далёкие от инфобеза, а иногда и от ИТ. Поэтому рассказываем обо всём по-простому, своими словами.

Зачем опять про инфобез

Давайте поговорим, что такое информационная безопасность. Если следовать определениям, то мы получим сразу несколько сухих технических фраз, вроде «методы защиты информации путём уменьшения информационных рисков» или «всесторонняя защищённость информации и поддерживающей её инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, её владельцам или поддерживающей инфраструктуре». Чтобы ещё больше запутать людей, существует термин кибербезопасность — методы защиты компьютерных систем, их программного и аппаратного обеспечения, хранимых и передаваемых данных, от компьютерных атак. Кибербезопасность — это всего лишь один раздел информационной безопасности, но в России официальные лица его не используют и всё вместе называют информационной безопасностью.

Алексей Федин

Ведущий инженер по информационной безопасности

Работает в IT c 2002 года. Опыт администрирования и работы с сетями — более 10 лет. С 2008 года занимается проектированием и наладкой решений информационной безопасности в промышленности. Работал в компаниях «РТСофт», Positive Technologies, iGrids, Elcomsoft

Эта отрасль ИТ молодая. Она сформировалась примерно в 70-х годах XX века. До этого уже существовали средства технической разведки, криптография и подобные явления, но они относились к разным областям деятельности и традиционно были закреплены за военными и спецслужбами. Для возникновения кибербезопасности должны были появиться компьютеры, сети и программы, которые написаны программистами. А для появления целой отрасли этим всем должен пользоваться широкий круг людей.

Если переварить всё сказанное, то получим два факта:

Область инфобеза молодая.

. и крайне непонятная для начинающих айтишников.

Кстати, людям из ИТ всё ясно: инфобез — это про хакеров. Остальным предлагаю свою классификацию категорий инфобеза и расскажу о том, как в этих категориях развиваться.

Переходим к категориям

Для начала рассмотрим направления — домены, в которых может поучаствовать студент, решивший связать свою судьбу с защитой информации. Вот примерный список:

Архитектура ИБ. Проектирование защиты систем и сетей компании, построение систем управления уязвимостями, внедрения новых средств и подобная работа на корпоративном уровне. На такую позицию джунов не берут, это относится уже к специалистам с хорошим опытом. Но это направление подразумевает хорошее знание средств защиты, современных практик построения ИТ и ИБ, навыков системного администрирования.

Криптография. Если вы не знаете, что такое XOR, или ни разу не слышали про теорию чисел, то лучше с этим направлением повременить — будет странно и непонятно.

Бумажная ИБ. Отчасти это направление пересекается с архитектурой, но больше направлено на взаимодействие с регуляторами и госорганами. Здесь требуется знание законов, постановлений, отраслевых документов. Главная цель — убедить проверяющих либо в том, что у вас защищать нечего, либо в том, что всё защищено лучше чем требуется. Многим эта область сразу же покажется неинтересной. Но благодаря несовершенству законодательства и желанию компаний сэкономить на средствах защиты, «бумажные» безопасники будут востребованы всегда.

Пентест. Ради этого идут обучаться 99% студентов: взломы систем, эксплоиты, подборы паролей, трояны, учётки админа и так далее. Однако, большинство будущих коллег упускает из виду, что для всего вышеперечисленного нужно знать, как работают те или иные типы приложений, сети, как устроен веб и, скорее всего, более-менее разбираться в программировании. Без этого тоже можно, но только в теории или во сне.

Киберкриминалистика. Есть компьютер, с которого месяц назад украли 1000 биткоинов. После этого хозяин три раза переустановил ОС, чтобы не украли остальные (клянётся, что больше ничего не трогал) и просит узнать, кто бы мог быть этим маленьким шалунишкой. Основное направление — исследование содержимого накопителей, дампов оперативной памяти, сохранённого трафика.

Анализ угроз. Одновременно вирусная аналитика, аналитика ИБ, аналитика SOC. Здесь требуется разбираться с вредоносной активностью, создавать сигнатуры для всего плохого во имя всего хорошего и осложнять жизнь тем самым 99% студентов. Нужно очень хорошо понимать, как работают сети, операционные системы и средства защиты: антивирусы, IDS, SIEM.

Реверс-инжиниринг. Это работа с железом и низкоуровневые задачи, ковыряние в экзешниках, снятие защит, стэк и указатели. Если вы не умеете программировать, не знаете, что такое отладчик, впервые слышите про дизассемблер и декомпилятор, то вам сюда идти не стоит. Зарплаты очень большие.

Администрирование средств ИБ. Администратор в этот случае — тот, кто в состоянии настроить хотелки специалистов из всех предыдущих категорий. То есть настроить сеть, развернуть виртуальные машины, настроить SIEM и DLP, установить антивирусы. И всё это поддерживать в рабочем состоянии. Как и любой админ, если это человек с прямыми руками, то будет пахать первые полгода, а потом всё станет хорошо.

DevSecOps. Админы, которые «женят» программистов и других админов, настраивают SAST и DAST (программы, которые изучают другие программы), анализируют конфиги, пишут отчёты о том, что всё плохо, а программисты — криворукие. В общем, это обычные девопсы, которые умеют программировать и хотят уйти в сторону ИБ. Основная задача — сделать так, чтобы компания-разработчик выпустила свой продукт как можно более безопасным.

Privacy. Раздел бумажной безопасности, связанный с конфиденциальностью информации, защитой персональных данных, режимами обработки персональных данных и так далее. В России эта область пока не очень развита. На Западе специалисты более востребованы, но у них другое законодательство. Если научитесь в этом разбираться, есть шанс попасть в любую крупную международную компанию или компанию-экспортер.

OSINT. Ещё одно модное направление. С помощью интернета обещают найти информацию о любом человеке, компании, человеке в компании и наоборот. В работе используют разные странные программы, знают кучу сайтов с ништячками, имеют доступ к базам данных, за которые могут поругать. Получается не у всех.

Естественно, существуют и другие направления кибербезопасности, но они либо нишевые, либо требуют профессионального опыта.

Углубляемся в платформы

Чтобы до конца запутать наших будущих студентов, скажем, что кроме направлений деятельности существуют предметы приложения своих сил и энергий. Назовём эти предметы модным словом платформа. Примерный список платформ, в которых может обрести себя безопасник:

Облака и облачные вычисления. То, что находится в интернете, запускается на удалённых серверах или просто там хранится.

Виртуальные машины и контейнеры. Сейчас без виртуализации никуда, поэтому кто-то её защищает, кто-то её взламывает и только обычные люди её используют по назначению — для получения прибавочного продукта.

Десктопные приложения. Тут всё понятно — обычные программы на обычных операционных системах. Вымирающий вид, так как все переходят в облака и на мобилки. Вымирать будут, как динозавры — миллионы лет. Ладно, для ИТ миллионов лет не существует, но на нашу жизнь их работы точно хватит. Надеюсь.

Сети. Без сетей никуда. Они как бы есть, но обычный пользователь даже не подозревает об их существовании. Сети развивались и будут развиваться всегда.

Веб. Все уже живут там, что и радует безопасников всех мастей — здесь у всех будет работа.

Офисные системы. Сети + десктоп + Wi-Fi + мобилки, и не забудем про удалённых сотрудников. Всё должно быть очень защищено и надёжно.

КИИ — критическая информационная инфраструктура. Промышленные предприятия, SCADA, контроллеры, противоаварийные защиты. Благодаря российскому законодательству это направление сильно развивается, главное — чтобы был толк.

После того как мы наметили направления в информационной безопасности и поговорили о различных платформах для защиты, у джунов и стажёров могло сложиться впечатление, что пути развития как такового в ИБ нет. Или он представляет из себя причудливый и непонятный лабиринт. Чтобы выйти из классического лабиринта, нужно всё время поворачивать в одну сторону. Посмотрим, что делать специалисту ИБ.

Пути развития в инфобезе

Инженерия и архитектура: инженер ИБ, архитектор ИБ

Это направление для тех, кто балдеет от технологий. Новые операционные системы, новые средства защиты и методики их применения, работа в Linux и настройка криптошлюзов, разворачивание SIEM и IDS — список можно продолжать. Если вы любите рисовать схемы, думать над тем, как улучшить сеть, какие средства внедрить и как их настроить, то вам сюда.

Основная цель работы инженера и архитектора — стабильная работа инфраструктуры компании. Для этого нужна правильная настройка средств безопасности, а от инженера требуется умение видеть картину в целом. На этой позиции можно поучаствовать в расследованиях инцидентов или в тестах на проникновение — всё зависит от ваших возможностей, желаний и времени.

Ключевые технические навыки:

Нужные гибкие навыки:

умение общаться с людьми — слышать, а не слушать;

умение общаться с руководителями;

критический и трезвый взгляд на проблемы и методы их решения.

Systems Security Certified Practitioner (SSCP).

Certified Information Systems Security Professional (CISSP).

Google Professional Cloud Security Engineer.

Реагирование на инциденты

Здесь придётся возиться с уязвимостями, атаками и их последствиями, а также устранением последствий этого беспредела. В обязанности входит постоянное наблюдение за сетью компании и мониторинг хакерских форумов на предмет появления новых уязвимостей. Если же что-то пошло не так, предстоит нелёгкий путь расследования и минимизации потерь. Всё это реальность для аналитиков SOC. Если вы думаете, что это спокойная работа без лишних нервов, то это не так.

Ключевые технические навыки:

работа со средствами анализа атак;

понимание работы сетей;

понимание работы ОС;

GIAC Certified Incident Handler (GCIH).

EC-Council Certified Incident Handler (ECIH).

Компьютерная криминалистика

Здесь придётся работать с настоящими следователями, изучать УК, оттачивать словесные формулировки и всё это делать в перерывах между изучением секторов накопителей и раскопками файлов подкачки. Если повезёт, в придачу получите гигабайты трафика в формате pcap.

Ключевые технические навыки:

понимание работы ОС;

работа с криминалистическими программами.

умение держать язык за зубами и не говорить лишнего;

умение работать под давлением (вы хоть раз общались со следователем или прокурором?).

Certified Computer Examiner (CCE).

Certified Computer Forensics Examiner (CCFE).

Управленцы и менеджеры

Это те люди, которые собирают всех вместе. Если вы не умеете общаться, то это точно не ваш выбор. Предстоит не только обсуждение вопросов внутри команды, но и обоснование увеличения бюджета на ИБ у генерального, акционеров и прочего топ-менеджмента. Если вы думаете, что последние ничего не понимают в ИБ, то вы совершенно правы. Абсолютно ничего не понимают, поэтому денег не дадут.

Главного безопасника на современный манер кличут CISO — chief information security officer. Он отвечает абсолютно за всё безопасное в рамках компании: координацию разных команд, соответствие регламентам и требованиям, закупку новых средств защиты, изменение инфраструктуры и прочее, прочее, прочее.

И помните: если ваш подчинённый скажет, что на досуге «реверснул наш главный продукт и нашёл в нём захардкоженные креды и пару переполнений», то попросить пересказать это более понятными словами вы не имеете права.

Ключевые технические навыки:

умение работать с людьми;

умение наладить работу совершенно разных специалистов.

Certified Information Security Manager (CISM).

GIAC Certified Project Manager (GCPM).

CISSP (Certified Information Systems Security Professional).

Консалтинг

Вы несёте свет, мир и облегчаете жизнь любой компании только одним своим присутствием. На вас и ваши ценные советы вся надежда сотен обычных пользователей обычных компаний. Но и гнев от неправильно выстроенных процессов или зря потраченных бюджетов вам тоже обеспечен.

Некоторые компании ещё только встают на безопасный путь в ИТ. Некоторые уже очень крупные, с развитым отделом ИБ, но при этом сталкиваются со своими специфическими проблемами. В обоих этих случаях иногда требуется помощь со стороны. Именно такая помощь и называется консалтингом.

Выбрав для себя этот путь, вы будете одновременно и защитником, и нападающим: станете проверять системы на уязвимости и разрабатывать рекомендации по улучшению их защищённости. Что вам точно не грозит в роли консультанта — это однотипные задачи.

Ключевые технические навыки:

пониманием уязвимостей систем.

Offensive Security Certified Professional (OSCP).

Systems Security Certified Practitioner (SSCP).

Certified Security Consultant (CSC).

Пентест и аудит

Наверное, здесь можно ничего не писать. Слова «пентестер» или «этичный хакер» и так манят в ИБ тысячи неокрепших умов, мечтающих о славе супер-хакеров или чеках от $50 000 за успешные программы охоты на жуков, и, конечно же, за много-много зиродеев.

Для тех, кто впервые слышит такие слова, уточним. Пентестер или этичный хакер — это человек, который занимается законным взломом компьютерных систем. Таких людей нанимают компании, чтобы проверить надёжность выпускаемого продукта или своей системы защиты информации. У этой замечательной профессии действительно нет высокого порога вхождения и заоблачных требований к образованию. Ограничением будет только УК.

Ключевые технические навыки:

понимание природы уязвимостей;

понимание работы сетей;

понимание работы ОС;

умение искать обходные пути.

Certified Ethical Hacker (CEH).

GIAC Penetration Tester (GPEN).

Offensive Security Certified Professional (OSCP).

DevSecOps

Если вы уже являетесь админом или программистом, но хотите немного сменить область деятельности и стать ближе к ИБ, то вам стоит посмотреть в сторону DevSecOps. Специалисты этой профессии делают безопасным выпуск любого программного продукта, добавляя безопасную прослойку между «раз-два» и «в продакшн».

Если вам нравится копаться и находить ошибки в чужом коде, разбираться в версиях подключаемых библиотек, Linux давно стоит на вашем компе, вы знаете, что такое сканер безопасности, SAST, BlackBox DAST и WhiteBox DAST, то скажем вам по секрету — спрос на таких специалистов сейчас растёт.

Ключевые технические навыки:

критический и трезвый взгляд на проблемы и методы их решения.

Certified DevSecOps Professional (CDP).

Certified DevSecOps Engineer(CDSOE).

Чем больше мир цифровизируется, тем больше информации нужно защищать. Специалисты, которые могут настраивать защиту и сохранять её, очень нужны. В комментариях к прошлой статье многие говорили, что инфобез — это скучно и бесперспективно. Но в ИТ вообще не бывает скучно — слишком подвижна отрасль. А компании готовы платить безопасникам, так что перспективы в сфере есть.

Несмотря на высокую популярность профессии, обилие информационных ресурсов и материалов в открытом доступе рынок испытывает нехватку квалифицированных кадров, особенно связанных с практической информационной безопасностью.

В данной статье будет раскрыта тема востребованности специалистов по информационной безопасности, специфика требований и навыков.

Cтатистика

По статистике одного из HR-агенств, специалистам по информационной безопасности в конце 2015 г. предлагали в среднем на 21% больше, чем в январе 2015 г. Это указывает на то, что даже в условиях кризиса квалифицированные специалисты востребованы, более того, рынок ощущает их нехватку.

Действительно, тема информационной безопасности стала как никогда актуальной — это и набирающие обороты (по уровню ущерба и частоте) атаки банковского сектора (SWIFT, корреспондентские счета), увеличивающееся количество таргетированных атак (Advanced Persistent Threat, APT) и т.д.

Даже те компании, штат которых укомплектован специалистами по информационной безопасности, нуждаются в квалифицированной оценке зрелости защитных систем, безопасности периметра, веб-приложений и иных элементов инфраструктуры — показательно всё увеличивающееся количество инициаторов BugBounty программ, причём сумма выплат колеблется от $100 до $20000 за уязвимость.

Вакансии

Исходя из данных, представленных на сайтах по размещению вакансий средний уровень заработной платы специалистов по информационной безопасности с опытом 1-3 года находится на уровне 40.000-70.000 рублей. Это относится к специалистам начальной группы (junior), с малым опытом работы, по профессиональным требованиям и обязанностям это хорошо видно (здесь и далее представлены «усреднённые» показатели):

- Администрирование межсетевых экранов Cisco ASA и Kerio Connect;

- Администрирования сервера антивирусной защиты, мониторинг состояния клиентов, удаление вирусов, тонкая настройка защиты;

- Поиск уязвимостей с помощью специализированного ПО и их устранение;

- Мониторинг выхода обновлений для ОС, ПО и сетевого оборудования;

- Настройка и управление коммутационным оборудованием;

- Написание скриптов оптимизации управления системами безопасности;

- Управление инфраструктурой предоставления доступов;

- Периодический анализ логов.

- Опыт администрирования ОС Windows от 1-го года;

- Базовые знания ОС Linux от 1-го года, уверенная работа в командной строке;

- Базовые знания работы сетей. IP адресация, статическая маршрутизация, модели ISO OSI, TCP;

- Опыт администрирования Active Directory: настройка групповых политик(GPO), управление правами пользователями;

- Опыт настройки систем защиты от НСД на базе Windows;

- Опыт настройки антивирусных систем;

- Опыт разработки сложных конфигураций межсетевого экрана IPTables;

- Умение настраивать Apache2, nginx, Auditd, MySQL, PostgreSQL, Rsyslog.

Специалист по защите информации:

- Настройка и управление подсистемами безопасности;

- Управление инцидентами безопасности;

- Настройка и управление коммутационным оборудованием;

- Написание скриптов оптимизации управления системами безопасности;

- Управление инфраструктурой предоставления доступов;

- Анализ логов-файлов и журналов событий;

- Участие в сопровождении IT-инфраструктуры Заказчика: обеспечение информационной безопасности и защиты персональных данных;

- Мониторинг и контроль функционирования средств обеспечения ИБ;

- Поддержка работоспособности, администрирование и обеспечение бесперебойной работы специальных средств защиты информации;

- Внесение изменений в настройки средств обеспечения безопасного межсетевого взаимодействия при обнаружении признаков атаки на ВС;

- Контроль нештатной активности внутренних пользователей ВС;

- Анализ инцидентов ИБ и их решение;

- Проведение аудитов, подготовка организационно-распорядительной документации и отчетов по ИБ.

- Высшее образование (ИТ, информационная безопасность);

- Знание принципов построения и функционирования сетей и протоколов стека TCP/IP;

- Знание модели ISO/OSI;

- Понимание принципов компьютерной и сетевой безопасности, безопасности web- приложений;

- Знание принципов работы средств обеспечения безопасности (корпоративные антивирусы,WAF, системы обнаружения вторжений и т.д.);

- Windows и Linux на уровне администратора;

- Опыт автоматизации (bash, perl, python);

- Опыт проведения анализа защищенности;

- Профессиональные знания используемого в инфраструктуре работодателя профильного ПО (от корпоративных антивирусов до DLP/IDS/IPS/SIEM и т.д).

- Выполнение тестирования информационных сред и программных продуктов компании;

- Тестирование информационных систем на отказоустойчивость;

- Инструментальный анализ информационных систем;

- Выявление актуальных угроз по классификации OWASP TOP 10, выработка компенсирующих мер;

- Тестирование на проникновение;

- Анализ безопасности исходных кодов программных продуктов.

- Опыт работы по выявлению уязвимостей систем;

- Опыт работы с Burp Suite, Hydra;

- Опыт работы SQLMap, OpenVAS, Metasploit Framework, Fortify, AppScan;

- Опыт работы Acunetix, w3af, X-Spider, Max-Patrol, Nmap;

- Знание принципов построения и работы веб-приложений;

- Знание типовых угроз и уязвимостей веб-приложений, перечисленных в OWASP Top 10;

- Навыки ручного и автоматизированного тестирования безопасности веб-приложений;

- Опыт проведения тестирования на проникновение;

- Опыт проведения аудита систем ИТ и ИБ.

Людей из этой категории довольно мало, и, как правило, они «на слуху» в отрасли. Это специалисты, хорошо разбирающиеся в предметной области, и, как правило, имеющие экспертную квалификацию в узкой специализации. Приветствуется опыт выступления на конференциях либо другая общественная активность — значит кандидат следит за трендами и получает своевременную оценку профессионального сообщества.

- Высшее ИБ/ИТ образование;

- Наличие сертификатов;

- Наличие публикаций и статей в предметной области;

- Опыт публичных выступлений;

- Знание основных методик, классификаций и международных практик (OSSTMM, OWASP, WASC, NIST SP800-115 и др.);

- Навыки выявления угроз ИБ на основе сведений об уязвимостях (классификация угроз, формирование рекомендаций по устранению уязвимостей и минимизации бизнес-рисков);

- Знание нормативной базы в части защиты информации: законов и иных нормативных правовых актов РФ, регулирующих отношения, связанные с защитой информации ограниченного доступа (не относящейся к гостайне), руководящих документов ФСТЭК, ФСБ, в том числе по защите банковской тайны, АСУ ТП, коммерческой тайны, знание СТО БР ИББС, PCI DSS, ISO 27xxx;

- Английский язык;

- Наличие лидерских качеств, умение добиваться поставленных целей, инициативность, активность, навыки самоорганизации, ответственность;

- Умение программировать на одном или нескольких скриптовых языках;

- Экспертные знания профильного ПО (IBM Qradar, Splunk Enterprise, Imperva DAM, Maxpatrol, Symantec Critical System Protection, Tuffin, Gigamon Networks и Cisco ASA. и т.д);

- Экспертные знания в узкоспециализированных системах: (например SCADA/ERP/SS7/Hardware);

- Опыт разработки собственных средств/утилит/методик;

- Опыт разработки технической и аналитической документации;

- Опыт проведения статистических исследований;

- Опыт расследования инцидентов безопасности, сбор доказательной базы, форензика;

- Опыт участия в крупных проектах по анализу защищенности или аудиту информационной безопасности.

Требования/навыки: здесь обычно смотрят на выполненные проекты, направление деятельности. По навыкам могут запросить полный список с предыдущих позиций (а он обычно обширный к этому этапу), либо просто будет указан необходимый результат работы. В случае этих позиций смотрят уже не на знания, а на достижения.

Такие специалисты требуются крупным интеграторам, ИБ-вендорам, крупнейшим технологическим компаниям, финансовой сфере, в государственном секторе.

Подводя итоги

Защита информации для участников рынка становится одной из приоритетных задач. Обеспечить такую защиту только автоматизированными средствами, практически невозможно. Востребованность специалистов в сфере ИБ растет с той же скоростью, с которой развиваются и сами информационные технологии.

Проблема образования и дальнейшего трудоустройства заключается в извечной проблеме «нет работы, потому что нет опыта, потому, что нет работы…» и читать эту фразу можно по кругу бесконечно. Общепризнанный факт, что диплом сам по себе не дает приоритета. К моменту выпуска бОльшая часть знаний уже не котируется.

Государственное (муниципальное) управление - это процесс разработки и выполнения комплекса мероприятий, направленных на достижение государственных (муниципальных) целей, которые описываются на языке, отображающем желаемые состояния государства, отраслей, регионов и муниципальных образований.

Разработка методов обеспечения информационной безопасности (ИБ) в сфере государственного и муниципального управления (ГМУ) основывается на подробном анализе структуры и содержания ГМУ, а также информационных процессов и используемых при управлении технологий.

При этом мероприятия, проводимые по ИБ, должны соответствовать стратегическим целям и тактическим задачам, быть упорядоченными по времени выполнения и составу участников, а также быть обеспеченными необходимыми ресурсами.

Учитывая большое количество и разнообразие управляющих систем в сфере ГМУ, основную значимость приобретает региональный уровень органов ГМУ (субъекта РФ и его муниципальных образований).

Систему органов власти и управления составляют законодательный орган государственной (муниципальной) власти субъекта РФ и представительные органы его муниципальных образований, исполнительный орган государственной власти субъекта РФ и органы муниципального управления и иные органы государственной власти субъекта РФ, образуемые в соответствии с Конституцией субъекта РФ.

Законодательный и исполнительный органы государственной власти субъекта РФ, а также органы муниципального управления взаимодействуют в целях эффективного управления процессами экономического и социального развития субъекта Федерации и в интересах его населения.

Территориальные органы федеральных органов исполнительной власти осуществляют свою деятельность под руководством соответствующих центральных органов, а по вопросам, входящим в компетенцию субъектов РФ, - во взаимодействии с региональными органами исполнительной власти и управления. Основные задачи и функции территориальных органов определяются исходя из задач и функций соответствующих министерств и ведомств РФ с учетом конкретных особенностей регионов, в которых они осуществляют свою деятельность. Территориальные органы принимают участие в выработке мер и способов государственного регулирования социально-экономического развития субъектов Федерации, информируют министерства и ведомства, органы исполнительной власти субъектов Федерации о проводимой ими работе в регионах.

Территориальные органы имеют право запрашивать и получать:

- необходимую для осуществления своей деятельности информацию (от органов исполнительной власти субъектов РФ и местного самоуправления)

- сведения, необходимые для выполнения возложенных на них задач (от предприятий, организаций и учреждений независимо от форм собственности)

- информационно-аналитические материалы, экономико-статистические данные в установленном порядке (от органов статистики)

Информационная сфера субъектов РФ и муниципальных образований представляет собой совокупность субъектов, осуществляющих деятельность в этой информационной сфере, региональных (муниципальных) информационных систем и сетей связи, включая телекоммуникационные системы, информационные ресурсы и общественные отношения в информационной сфере, правовое регулирование которых Конституцией РФ отнесено к предметам совместного ведения РФ, ее субъектов и муниципальных образований.

По своей природе и целям подавляющее число процессов в сфере ГМУ являются информационными и составляют замкнутый цикл.

К этим процессам относятся:

- получение управляющими субъектами информации;

- переработка и анализ полученной информации;

- принятие управленческих решений;

- доведение их до исполнителей;

- получение информации о результатах управления.

Применительно к сфере ГМУ информационные процессы можно определить как процессы получения, использования или преобразования информации в ходе выполнения органом ГМУ или его должностным лицом нормативно закрепленной за ним функции или задачи.

Типовыми информационными процессами в сфере ГМУ являются:

- прогноз и планирование;

- принятие управленческих решений;

Перечисленные процессы рассматриваются только в контексте их реализации с помощью компьютерных систем.

Компьютерная система (КС) - это организационно-техническая система, представляющая собой совокупность следующих взаимосвязанных элементов:

- технических средств обработки и передачи данных (средств вычислительной техники и связи);

- методов и алгоритмов обработки в виде соответствующего программного обеспечения;

- информации (массивов, наборов, баз данных) на различных носителях;

- персонала и пользователей системы, объединенных по организационно-структурному, тематическому, технологическому или другим признакам для выполнения автоматизированной обработки информации с целью удовлетворения информационных потребностей субъектов информационных отношений.

По терминологии в области защиты информации от несанкционированного доступа КС относится к автоматизированным системам.

Основными носителями и средствами передачи информации в КС являются:

- средства хранения информации (магнитные диски, оптические диски, ОЗУ, ПЗУ и т. д.);

- средства отображения информации (терминалы, принтеры, бумажные носители, графопостроители и т. д.);

- средства передачи информации (аппаратура передачи и приема информации, линии связи, модемы и т. д.).

Рассмотрим более подробно типовые информационные процессы в органах ГМУ.

1. Процесс ведения документооборота осуществляется в целях обеспечения внутреннего цикла движения организационно-распорядительной и другой требуемой в повседневной работе информации, взаимодействия с вышестоящими и подчиненными органами, а также в целях реализации установленных нормативными документами функций в отношении юридических и физических лиц.

Ведение документооборота включает в себя прием, подготовку, оформление, учет, согласование, рассылку документов, а также организацию и контроль исполнения принимаемых решений.

2. Накопление информации. Этот процесс осуществляется в целях облегчения поиска требуемой информации и сохранения циркулирующей информации.

Накопление информации включает в себя ввод информации в базы данных и создание (копирование) файлов документов.

3. Анализ информации и на его основе прогноз и планирование. Этот процесс осуществляется в целях подготовки отчетности для вышестоящих органов, обеспечения принятия оперативных решений, прогнозирования будущих состояний объекта управления и планирования дальнейших управленческих действий. К данному процессу относятся следующие операции:

- выборка требуемой информации по признакам из баз данных или электронных архивов;

- систематизация и агрегирование отобранных данных;

- визуализация числовой информации;

- выявление закономерностей, тенденций и т. д.;

- формулирование выводов, прогнозов, планов;

- изготовление аналитических и плановых документов.

Уровни агрегирования информационно-аналитических материалов:

- на муниципальном (городском) уровне информация, как правило, агрегируется в масштабе предприятий и районов;

- на региональном уровне - информация агрегируется по отраслям, городам и районам.

4. Принятие управленческих решений. Этот процесс осуществляется в целях выполнения функций и задач управления, а также регулирования состояния (деятельности) объекта управления. Для принятия управленческих решений необходимо выполнение различных операций, таких как сопоставление и обобщение полученной информации, выбор наиболее приемлемого для конкретной ситуации варианта возможных действий, и доведение управленческой информации до исполнителей.

5. Информирование населения. Этот процесс осуществляется в целях отчетности о принятых решениях и результатах работы органов ГМУ и повышения уровня информированности населения. Он включает следующие операции:

- публикацию материалов в СМИ;

- ведение сайта в Интернете;

Участвующие в информационных процессах субъекты и объекты вступают между собой в различные информационные отношения.

Информационные отношения - это вид общественных отношений, связанных с информационными процессами - процессами сбора, обработки, накопления, хранения, поиска и распространения информации с использованием ЭВМ, их систем и сетей.

В качестве субъектов информационных отношений в сфере ГМУ выступают органы ГМУ всех уровней и направлений, госслужащие (чиновники, персонал КС), юридические лица (коммерческие и общественные организации) и граждане. Различные субъекты в процессе информационных отношений могут выступать в качестве источников (поставщиков) информации, пользователей (потребителей) информации, собственников (владельцев, распорядителей) информации или участников процессов обработки и передачи информации.

С тематической и функциональной точки зрения информация в сфере ГМУ бывает организационно-распорядительной, нормативно-правовой, планово-финансовой, социально-экономической, индикативной и т. д. По уровню агрегирования - первичной, структурированной, статистической, аналитической и др.

По правовому режиму доступа информация может быть открытой и ограниченного доступа.

Документированная информация ограниченного доступа подразделяется на информацию, отнесенную к государственной тайне, и конфиденциальную.

Конфиденциальная информация - это документированная информация, доступ к которой ограничивается в соответствии с законодательством РФ.

К категории конфиденциальной информации относятся персональные данные о гражданах, включаемые в состав федеральных информационных ресурсов, информационных ресурсов совместного ведения, информационных ресурсов субъектов РФ, информационных ресурсов местного самоуправления, а также получаемые и собираемые негосударственными организациями. Таким образом, персональные данные – это сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие его идентифицировать.

В действующей нормативно-правовой базе РФ существует более 30 видов тайн (видов конфиденциальной информации). Между ними подчас имеются противоречия, нестыковки, пересечения, что объективно требует совершенствования законодательства в данной сфере. Фиксируемая (накапливаемая) каким-либо способом информация образует информационные ресурсы.

Информационные ресурсы - это отдельные документы и отдельные массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных и других ИС).

Информационные ресурсы делятся на государственные и негосударственные. Государственные информационные ресурсы РФ формируются в соответствии со сферами ведения (федеральные информационные ресурсы; информационные ресурсы, находящиеся в совместном ведении РФ и субъектов Федерации; информационные ресурсы субъектов РФ).

Государственные информационные ресурсы являются открытыми и общедоступными. Исключение составляют ресурсы, включающие документированную информацию, отнесенную законом к категории ограниченного доступа.

Согласно Закону «Об информации, информационных технологиях и защите информации», информация - это организационный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов.

К сожалению, информатизация сферы ГМУ в России происходит в целом весьма хаотично и со значительным отставанием от требований времени.

Такому положению дел способствовало отсутствие системной государственной политики в информационной сфере. Тем не менее определенные положительные сдвиги в этом направлении произошли. Так, в 2002 г. Правительством РФ была утверждена федеральная целевая программа «Электронная Россия» на период 2002-2010 гг. Основной целью программы являлось повышение эффективности функционирования экономики, государственного управления и местного самоуправления за счет внедрения и массового распространения информационных технологий, создание технологических предпосылок для развития гражданского общества за счет обеспечения прав на свободный доступ к информации, расширение подготовки специалистов по информационным технологиям и квалифицированных пользователей.

Автор статьи

Читайте также:

- Истец не представил в судебное заседание дополнительных доказательств

- Дело о банкротстве может быть возбуждено арбитражным судом при условии что требования к должнику

- Адвокат выслушал и сказал что посмотрит дело

- Судебная деятельность как разновидность правоприменения

- Как прокипятить детские бутылочки в суде